Une sauvegarde cryptée quotidienne automatique

Ce blog est écrit par un geek, et il fallait donc commencer la série par un sujet si possible important. Honneur donc aux sauvegardes, qui dramatiquement sont bien souvent inconsistantes, au risque de voir s envoler les données médicales du cabinet.

Je m'occupe de l'informatique de mon groupe médical depuis cinq ans, date à laquelle l'entreprise qui s'en occupait a fait faillite et a fermé en disparaissant avec les mots de passe d'accès a tout le matériel (serveur, routeur, switch...).

Ceci nous a permis de faire d'importantes économies, mais surtout de maitriser notre matériel, d'y ajouter des fonctionnalités parfois exotiques , mais qui s'avèrent stables et productives : ainsi nous avons une gestion documentaire et un scanner de production (nous y reviendrons) permettant de ne plus classer aucun document et d'économiser environ trois heures par jour de temps secrétaire.

Pus exotique un serveur de téléphonie sous linux raccordé a des postes DECT nous permet de multiplier les lignes sans abonnement, mais aussi de bénéficier de tarifs interessants, ou encore d'avoir un accès "backdoor" lorsque le secrétariat est fermé.

Revenons aux sauvegardes : cet article est à destination des médecins, mais peut bien entendu s'appliquer a toute profession qui utilise l'informatique.

Les sauvegardes doivent être effectuées aussi régulièrement que vous pouvez vous permettre de perdre vos données : une sauvegarde hebdomadaire vous fera courir le risque de perte d 'une semaine de données, une quotidienne vous fera courir un risque qui se chiffre en heures.

Il faut également penser à garder des jeux de sauvegardes anciens : si vous écrasez chaque jour votre sauvegarde quotidienne, une corruption de fichier progressive, ou une perte de données progressive risque de ne pas permettre de récupérer la totalité des informations sur la sauvegarde de la veille ; en milieu "pro" on garde une sauvegarde par mois sur la dernière année, une par semaine sur les deux derniers mois et une par jour sur les dix derniers jours, avec des systêmes de rotation (systême GFS grand father father soon).

Et erreur souvent problématique, il faut penser de temps à autre a tester vos sauvegardes c'est à dire les remonter , pour vérifier leur intégrité en condition réelle. (combien de sinistres informatiques ont permis de découvrir que les sauvegardes étaient elles mêmes corrompues?....trop tard ! ).

Les supports physiques de sauvegarde sont multiples : disques durs externes, clefs USB, éventuellement utilisation des portables comme disques durs connectés (sur un réseau wifi local par exemple).

Citons aussi les NAS, qui sont des disques réseaux fort peu onéreux qui permettent de sauvegarder les données de tout un réseau à un endroit centralisé, non dépendant du hardware des ordinateurs et serveurs, et pouvant contenir deux disques pour "mirrorer" les données, ainsi conservées même en cas de crash d'un disque. Ici quelques exemples de prix, j 'utilise des NAS premier prix D Link depuis plus de cinq ans sans panne.

Enfin les sauvegardes en ligne, qui ont le net avantage de ne pas demander d'intervention et qui sont placées à l'extérieur (en cas de vol , incendie....).

Ces dernières doivent être théoriquement placées chez un hébergeur labellisé, car les données de santé sont protégées par un décret dit de confidentialité.

Nous allons voir dans un premier temps comment sauvegarder vos données tous les jours sur un support qui sortira de votre lieu de travail (en cas de vol/incendie) , avec une intervention minimum et un coût quasi nul. L'intervention consistera chaque jour à brancher une clef USB sur un port USB pour remplacer celle de la veille, contenant la sauvegarde de la veille que vous emporterez chez vous : au prix des clefs USB, le coût d'acquisition est là inférieur à 15 euros ; sauf si vous dépendez de la NSA, dans ce cas vous pourrez opter pour deux clef USB biométriques.

Ajoutons y une chose qui n'a pas été prévue par le législateur, le cryptage des données, car un support externe USB disque dur contenant toutes vos données du cabinet, ce serait très embêtant qu'il soit perdu ou volé et lisible. La aussi, nécessité d'automatisation, afin d'avoir zéro intervention.

Pour crypter, nous allons utiliser Truecrypt, logiciel open source disponible en téléchargement. Ce logiciel permet d'utiliser les méthodes de cryptage les plus sûres, et déporte le point faible de la sécurité vers des points plus faibles : vos mots de passe, en particulier.

Une fois téléchargé, vous pouvez explorer ce didacticiel très explicatif.

L'idée est donc de créer un fichier container crypté un peu plus gros que les données que vous souhaitez mettre sur vos clefs USB (pensez à l 'évolution en volume dans le futur).

Durant le processus de création de ce container, un mot de passe vous sera demandé, je conseille d'entrer un mot de passe plutôt que d 'utiliser la génération d'un fichier Key, car en cas de perte de ce fichier Key, les données seront définitivement inaccessibles.

Autre solution sécurisée : la Yubikey mais il ne faut pas la perdre non plus !

Sans ce matériel, nous tombons là sur un classique : qu'est ce qu'un bon mot de passe ? Et bien c'est statistiquement celui que vous n'avez jamais utilisé, car une très grande majorité de mots de passe sont nuls , prénom des enfants , date de naissance......n'utilisent pas l'ensemble des types de caractères, et ont moins de 12 signes (limites de cassage actuel).

Ces mots de passe nuls sont rapidement cassés par des attaques bruteforce ou dictionnaire, sauf si il y a des dispositifs de limitation d'essai ou de temporisation (type fail2ban sous linux).

Une technique pour avoir un bon mot de passe : choisissez une phrase, puis modifiez ses caractères , en les remplaçant par des caractères spéciaux, vous devrez vous souvenir des modificateurs et de la phrase, pas du mot de passe très compliqué qui en résulte.

lesmotsdepassesontnuls

changement du l parle chiffre 5

5esmotsdepassesontnu5s

e mis en majuscule

5EsmotsdEpassEsontnu5s

changement de s par $

5E$mot$dEpa$$E$ontnu5$

Avec une phrase facilement retenue et trois changements, voici un mot de passe qui sera inaccessible pendant quelques décennies.

Il est fondamental d 'utiliser minuscule/majuscules/chiffres/caractères spéciaux.

Truecrypt peut être utilisé de différentes façons, là nous allons simplement monter un disque virtuel qui écrira les données cryptées dans un fichier container ; c'est ce fichier que nous déplacerons sur la clef USB.

Ce qui rend les choses un peu geek, c 'est que la copie du fichier container vers la clef USB ne peut être effectuée que si le disque virtuel est démonté.

Pour automatiser ce processus, nous allons utiliser les tâches programmées et un "batch" c'est à dire un processus programmé en MSDOS qui s'éxécutera de façon automatique.

Après l'installation de truecrypt, la première chose à faire est d'indiquer à MSDOS le chemin d'accès au fichier truecrypt.exe, de façon à ce qu'il puisse s'éxécuter simplement sous MSDOS (si vous n'avez pas compris ce n'est pas grave suivez simplement ce qui suit).

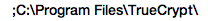

Demarrer> click droit sur ordinateur> propriétés> paramètres systême avancés>variables d'environnement > fenêtre du bas "variables systeme" séléctionner path et ajouter très exactement

Valider et refermer, allez ensuite dans l'invite de commande du DOS : démrrer et taper cmd.exe

Une fenêtre noire s'ouvre, et si tout va bien en tapant truecrypt puis enter dans cette fenêtre, truecrypt s'éxécute. Si MSDOS ne trouve pas truecrypt.exe, celà ne fonctionne pas, le path indiqué n'est pas bon.

Créez un container avec un mot de passe correct et montez le en disque virtuel comme indiqué dans le manuel cité plus haut.

En explorant votre ordinateur, vous avez maintenant un nouveau disque dur virtuel, et toute information qui y est copiée est immédiatement encryptée selon l'algorithme que vous avez choisi et atterrit dans le fichier container.

IL va falloir copier chaque jour les données que vous souhaitez sauvegarder dans ce disque virtuel, et là il y a différentes méthodes : il est possible que votre logiciel métier dispose d'un module de sauvegarde, ce qui est le cas pour hellodoc, et que vous donniez comme destination de cette sauvegarde le disque dur virtuel monté par truecrypt.

Il est aussi possible d'utiliser les "zippeurs" 7 ZIP ou autre, ou même de copier un répertoire entier que vous souhaitez sauver (contenant les données de votre logiciel ou données sensibles a sauvegarder) , toujours vers le disque virtuel monté par truecrypt.

Il y a plusieurs impératifs pour que tout celà fonctionne automatiquement : le premier est que le disque virtuel soit effectivement monté et disponible.

Direction donc les tâches programmées et processus batch.

Un batch est un logiciel écrit simplement avec le bloc note, et dont l'extension est .bat, ce qui en fait un fichier éxécuté par MSDOS quand on le double clic.

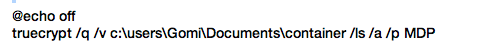

On peut y écrire des commandes MSDOS (de copie de répertoire....) mais aussi des commandes truecrypt (depuis que MSDOS sait ou trouver truecrypt.exe grâce a notre path)

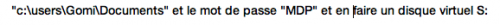

Par exemple ce fichier batch, écrit dans le bloc note et sauvegardé comme "batch.bat" lorsqu'on double clic dessus va exécuter la commande truecrypt qui consiste à monter comme disque virtuel le fichier "container" dont le chemin est

Consultez ici les command line Truecrypt pour plus d exhaustivité.

Vérifiez qu'il fonctionne bien en double cliquant sur le batch pour le lancer , et ensuite nous allons le démarrer en même temps que l'ordinateur, pour qu'il soit tout le temps disponible (et donc pour que le disque virtuel S: soit tout le temps accessible).

En allant dans Démarrer>Panneau de configuration>Systeme et sécurité>outils d'administration

vous accédez aux tâches planifiées, qui vous permettent d'automatiser le lancement de tâches, et de les lancer en même temps que l'ordinateur démarre (ou a certaines heures).

Allez à créer une tâche de base, remplissez les champs (nom de tâche et description) et choisissez comme déclencheur "au démarrage de l'ordinateur" puis "démarrer un programme" , indiquez l'emplacement du fichier batch que vous venez de créer en cliquant sur parcourir.

Une fois la tâche crée allez dans ses propriétés (clic droit sur la tâche) et cliquez "éxécuter même si l'uttilisateur n'est pas connecté", puis on vous demandera le mot de passe de session pour valider ; ceci est utile en configuration serveur : même si personne n'ouvre de session sur l'ordinateur en question, le disque virtuel sera monté au redémarrage.

Vous pouvez maintenant redémarrer votre ordinateur et si tout va bien, vous avez un nouveau disque virtuel crypté qui est monté sans aucune intervention au redémarrage de celui ci.

Vous pouvez y mettre ce que vous voulez, automatiquement ou manuellement (en utilsant les taches programmées qui permettent aussi d'effectuer des actions selon l'heure).

Toutes les données seront hautement cryptées et iront sur le fichier container.

Reste a copier ce container sur la clef USB ou ailleurs !

Rien de bien compliqué, mais un petit problème : quand le disque virtuel est monté , le fichier container n'est plus disponible pour copie ; il faut démonter puis remonter le disque virtuel truecrypt.

Exemple de processus batch :

dans l ordre : echo off pour éviter les affichage dans fenêtre msdos

copie du fichier sauvegarde sur le disque virtuel S: (et donc ces données vont être cyptées vers le container)

instruction timeout pour laisser au processeur le temps de crypter avant l'étape suivante

démontage du disque virtuel pour le rendre copiable/transférable

transfert vers le disque O: (qui est l emplacement de la clef USB)

remontage du disque virtuel truecrypt pour le lendemain (si l ordi reste allumé en continu)

Testez ce batch en double cliquant dessus, vérifiez le contenu de la clef USB, et si tout va bien programmez ce batch en tâche programmé comme vu précédemment.

Voilà, si vous avez tout suivi, vous pouvez sauvegarder ce que vous désirez sur un support crypté hautement sécurisé, et la seule manipulation quotidienne est d'interchanger la clef USB de votre ordinateur.

Cette façon de procéder est très versatile : ainsi , si vous disposez d'un réseau WIFI au travail et d 'un Iphone ou téléphone Android, il est possible d'accéder a ces appareils comme disque dur virtuel , et d'y transférer chaque jour le fichier container crypté, cette fois avec zéro manipulation.

Si vous n'êtes pas médecin, vous pouvez copier le fichier container sur un cloud dropbox, skydrive ou autre (les données santé doivent être hébergées chez un hébergeur agréé pour la médecine, même si là on ne voit pas qui pourrait bien y accéder).

Il y a des alternatives cryptées gratuites du type spideroak ou boxcryptor, qui cryptent dans le cloud, mais en cas de paranoia maximale, le cryptage "à la maison" avec un outil open source de qualité est plus rassurant et s'applique aussi aux devices mobiles (clefs usb disque durs externes...).

Quels sont les points faibles de cette méthode?

En terme de sécurité, renforcer un process déporte les éventuelle attaques sur les points plus faibles, et augmente le coût et la technicité nécessaire pour disposer de vos données.

Ici, le point faible est le batch qui permet de monter le disque dur virtuel, qui contient le mot de passe et est donc piratable ; mais il faut faire le constat que si quelqu'un accède à ce fichier, il accède aussi a vos données par votre logiciel métier.

Bien évidemment il y a des parades, mais qui nécessitent une fois de plus de la technicité : cryptage du volume entier disque dur de travail par truecrypt, protection du BIOS par mot de passe, et interdiction de boot sur USB/CD pour éviter les "cracks de session".

On arrive là à des niveaux de sécurité qui sont assez peu employés, y compris dans des domaines d'activité plus sensibles que le nôtre.

Voilà, si vous êtes un peu geek, vous n'avez plus aucune excuse si un jour vous perdez vos données métier, ceci est une solution automatique, fiable , et de haut niveau de cryptage.

N'oubliez pas de tester vos sauvegardes de temps a autre !

A découvrir aussi

- Une gestion documentaire en cabinet de groupe médical, retour d'expérience.

- Arnaque GEEK compatible sur LeBonCoin.fr

- Arduino, Lecteur RFID CPS3 à 15 euros

Inscrivez-vous au blog

Soyez prévenu par email des prochaines mises à jour

Rejoignez les 232 autres membres